发表评论

本手册仅作为信息安全技术竞技与基于此模型进行防御使用,请勿用于其他用途,请在 24 小时内删除,如使用该手册从事他用,与本团队无关。

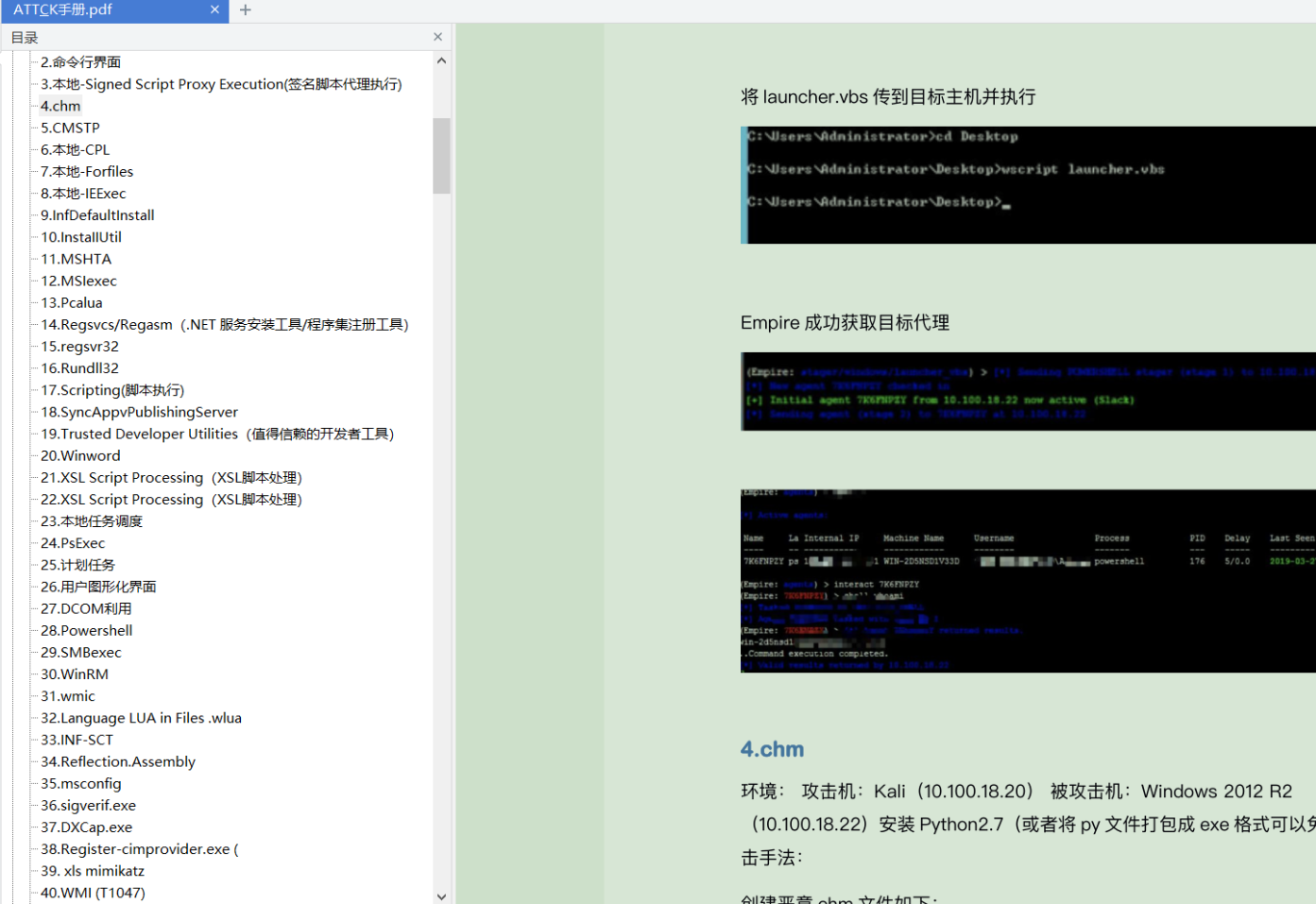

目录 ATT&CK 手册 Copyleft 一:Initial Access(入口点) 一:水坑攻击 三:外部远程服务 四:渗透到其他网络介质 五:硬件攻击 六:通过可移动媒体进行复制 七:鱼叉式钓鱼附件 八:鱼叉式钓鱼链接 九:通过服务进行鱼叉式网络钓鱼 十:供应链妥协 十一:利用可靠关系 十二:利用合法帐号 十三:近距离通讯攻击 十四:[未知漏洞攻击] 二:Execution 1.远程动态数据交换 2.命令行界面 3.本地-Signed Script Proxy Execution(签名脚本代理执行) 4.chm 5.CMSTP 6.本地-CPL 7.本地-Forfiles 8.本地-IEExec 10.InstaIIUtil 11.MSHTA 12.MSIexec 13.Pcalua 14.Regsvcs/Regasm(.NET 服务安装工具/程序集注册工具) 15.regsvr32 16.Rundll32 17.Scripting(脚本执行) 18.SyncAppvPublishingServer 19.Trusted Developer Utilities(值得信赖的开发者工具) 20.Winword 21.XSL Script Processing(XSL 脚本处理) 22.XSL Script Processing(XSL 脚本处理) 23.本地任务调度 24.PsExec 25.计划任务 26.用户图形化界面 27.DCOM 利用 28.Powershell 29.SMBexec 30.WinRM 31.wmic 32.Language LUA in Files .wlua 34.Reflection.Assembly 35.msconfig 36.sigverif.exe 37.DXCap.exe 38.Register-cimprovider.exe (T1218 ) 39.xls mimikatz 40.WMI (T1047) 41.更多花里胡哨的 LOLBIN 内容请参考以下链接 三:Persistence 1.Office -SVG (T1137) 2.1.ADS 数据流(T1137) 2.2.ADS 数据流(T1137) 3.RunOnceEx (T1137) 4.winlogon_regedit (T1137 ) (T1004) 6.C#内存加载执行 mimikatz 之 dll 劫持(T1038) 7.Run-key-hexacorn 持久性 1 8.Run-key-hexacorn 持久性 2 9.linux 权限维持 四.Privilege Escalation 14.Windows API 和模拟(T1134) 15.ALPC (T1068) 五.Defense Evasion 1.MSBuild.exe 2.Installutil.exe 3.mshta.exe 4.Msiexec.exe 5.wmic.exe 6.Atbroker.exe 7.Bash.exe 8.Bitsadmin.exe 9.Cmd.exe 10.Cmstp.exe 11.Diskshadow.exe 12.Dnscmd.exe 13.Extexport.exe 14.Forfiles.exe 15.Ftp.exe 16.Gpscript.exe 17.Hh.exe 18.Ie4uinit.exe 19.Ieexec.exe 20.Infdefaultinstall.exe 21.Installutil.exe 22.Mavinject.exe 23.Microsoft.Workflow.Compiler.exe 24.Mmc.exe 25.Msconfig.exe 26.Msdt.exe 27.Mshta.exe 28.Msiexec.exe 29.Odbcconf.exe 30.Pcalua.exe 31.Presentationhost.exe 32.Regasm.exe 33.Register-cimprovider.exe 34.Regsvcs.exe 35.Regsvr32.exe 36.Rundll32.exe 37.COM 劫持 37.2:COM 劫持(T1122)Component Object Model Hijacking(例 2) 37.3:COM 劫持(T1122)Component Object Model Hijacking(例 3) 37.4:COM 劫持(T1122)Component Object Model Hijacking(例 4) 38.进程注入 Propagate( T1055 TA0005 TA0004 ) 39.进程注入 InfectPE( T1055 TA0005 TA0004 ) 40. cscript ( TA0002 TA0005 T1216 ) 41.Mavinject(T1218) 六.Credential Access 6.1.1:暴力破解 6.1.2:凭证转储 6.1.9:嗅探 6.1.10.密码过滤 6.2:Linux 七.Discovery 账号查看 应用窗口查看 浏览器书签栏查看 文件与路径查看 网络服务扫描 网络共享查看 密码策略查看 外设查看 权限组查看 进程查看 查询注册表 远程系统查看 安全软件查看 系统信息查看 系统网络设置查看 系统网络链接查看 系统管理员/用户查看 系统服务查看 系统时间查看 八.横向渗透 (TA0008) 1.RID 劫持(hash 传递) (T1075) 2.Windows 分布式组件对象模型DCOM (T1175) 3.利用 RDP 跳跃网络隔离 九.C&C Command and Control 1.1:常用的端口 1.2:通过移动媒体进行通信 1.3:连接代理 1.4:自定义命令和控制协议 1.5:自定义加密协议 1.6:数据编码 1.7:数据混淆 1.8:域面对 1.9:域生成算法 1.10:后备通道 1.11:多跳代理 常用工具 1:SILENTTRINITY & DONUT 2:wikipedia-c2 3:Merlin 4:Posh C2 5.ICMP (T1095) 6.Covenant 十.Exfiltration 1:远程文件复制 2:自动脚本窃取 3:数据压缩 4:代替的协议窃取 5:命令控制信道窃取 6:网络媒介窃取 7:数据加密 8:物理介质窃取 9:已计划的转移

雨苁网盘:

https://w.ddosi.workers.dev 〔pdf版本〕

https://w.ddosi.workers.dev 〔word版本〕